情报,对于现实社会犯罪活动的打击至关重要。而威胁情报,则是网络虚拟空间对付网络犯罪和网络威胁的核心“抓手”之一。

2015年,一个名叫AnglerEK的网络犯罪钓鱼攻击恶意程序,横行全球网络,以每天9万用户的攻击速度,绑架用户电脑,向用户收取赎金,每年不法收入近6000万美元。当人们茫然无措的时候,思科内部的一个神秘团队开始出手。他们密切分析了Angler EK,发现其使用漏洞利用工具的代理服务器主要地址,深度分析到该地址的系统中的工具包操作之后,思科通过更新其网络产品重定向链接,实现对攻击行为的封锁,直接保护了50%以上的消费者免受感染。同时思科与执法部门合作,提供收集到的犯罪线索,帮助有效打击犯罪分子。

只此一役,便让这个名叫“Talos”的神秘团队,在业界浮出水面,声名鹊起。在去年的思科网络安全报告中,它更是准确地预测了今年刚肆虐全球的勒索病毒相关特征与传播趋势。这个名为“Talos”的安全团队,已经成为负责维护思科生态系统内所有安全数据的情报团队。它每天阻止200亿次威胁和8000万次恶意DNS查询,接收160亿网站请求

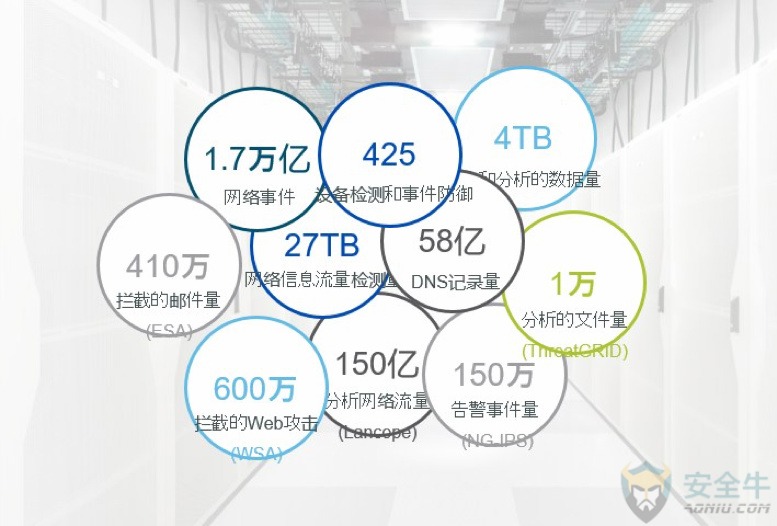

Talos一天的安全分析量

什么是Talos?

思科Talos由一流的威胁研究人员组成,借助思科的复杂高端系统支撑,通过分析恶意软件、漏洞、入侵行为,以及最新趋势,提供已知和未知的威胁信息,并将其对威胁情况的理解融入到思科的所有安全产品中。简而言之,思科Talos的使命是基于智能大数据分析技术,为用户提供最为全面,最为实时的威胁防御。

Talos拥有超过250名研究人员和600名软件工程师,堪称网络安全行业最大的安全研究团队之一,其中不乏业界知名的网络安全大牛。Snort、ClamAV等开源工具和平台就是他们所写。其主要分为五个骨干团队:威胁情报、检测研究、引擎开发、漏洞研发以及外延服务。

思科Talos团队的工作是处理大量的原始数据,从中提炼有价值和准确的威胁情报。然后将这些情报传送给检测研究团队,由后者转换为检测规则。这些规则会被引擎开发团队中的软件工程师用于开发安全产品中的检测恶意软件及攻击威胁的引擎。

而漏洞研发团队的主要工作是研究零日攻击,并与一些流行软件厂商合作,抢在网络犯罪分子之前,快速解决因漏洞带来的风险。

最后是Talos的外延团队,它的主要工作是分享其了解的总体网络威胁情况,把信息整理归纳并传递给外界,类似某些机构的通报中心。而且,任何客户只要购买了任何一款思科的安全产品,都可以免费获得思科Talos的威胁情报信息

以今年5月份全球爆发的勒索病毒WannaCry为例:

3月14日,微软安全公告发布SMB漏洞补丁(MS17-010)

同一天,Talos发布Snort签名防御MS17-010漏洞

4月14日,影子经纪人发布永恒之蓝与双子星漏洞利用

4月25日,Talos发布Snort签名防御双子星和匿名共享

5月12日,WannaCry开始出现大规模传播趋势

当日上午7:30,思科Talos博客宣布发现WannaCry攻击

7:43,在全球将 kill switch 域推送到新的可见域类别

9:33,首次得到样本60分钟内,AMP在终端、电子邮件、Web 网关以及网络安全产品中实现成功检测和阻止

10:12,思科将其添加到勒索软件类别

Talos的威胁情报能力

在安全牛之前发布的文章中曾写道,“思科Talos采用自动化安全大数据方法分析来自全球的邮件、网站和超过1亿5千万网络终端设备的威胁情报。每天分析全球1/3的邮件总量(6千亿封邮件/每天),每天分析超过150万独立恶意软件样本,每天收集大约160亿网站的请求。举一个形象的例子,Google 每天搜索量大约为35亿次,思科Talos收集分析的量是这个数字的4.5倍。”

之后,思科Talos与跨国电信运营商 Level 3 以及其他互联网供应商合作,使用黑洞法屏蔽了全球网络上所有 SSHPsychos 流量。对 SHPsychos 的反击成为该年度对黑客进行追缉的最大行动之一。由于其在阻止网络犯罪方面的贡献,Talos在网络安全这个圈子里备受称赞。

除了250名全职威胁情报研究人员以外,思科在全球还部署了上百万个遥测代理、1100个威胁追捕程序,拥有4个全球数据中心和超过100家威胁情报合作伙伴。根据ESG去年发布的调查报告,在全球18家网络安全威胁情报最佳提供商中,思科位列第一:

- 1.Cisco

- 2.IBM Security

- 3.Microsoft

- 4.Symantec(including Blue Coat)

- 5.McAfee

- 6.AWS

- 7.Dell SecureWorks

- 8.Check Point

- 9.Kaspersky

- 10.Palo Alto Networks

- 11.RSA Security

- 12.FireEye

- 13.Forcepoint

- 14.Fortinet

- 15.Imperva

- 16.Trend Micro

- Proofpoint

- Sophos

(Source: ESG Research Survey, October 2016)

Talos威胁情报细分

强大的终端遥测

今年另一次大规模的恶意软件爆发,是Nyetya勒索软件。在病毒传播早期,由于监测到该活动影响的范围较广,Talos启动了称为TaCERS(Talos 重要事件响应系统)的内部研究和响应流程。TaCERS 将活动分为情报、遥测分析、反向工程、通信和检测研究,世界各地的Talos 研究人员和工程师共同应对此威胁。

根据终端遥测的结果,明确了名为“M.E.Doc”的乌克兰会计软件数据包便是攻击活动的中心源,Nyetya正是通过所有M.E.Doc更新系统的安装实现传播。M.E.Doc 是由乌克兰一家名为 Intellect Service 的公司创建的会计数据包,它部署广泛,被用于与乌克兰税务系统进行交互。

思科Talos主动直接联系到这家会计公司并建议提供援助,会计公司非常乐意的接受援助,并向前来调查的分析人员提供了日志文件和代码的使用权限。事件响应小组结合情报分析、逆向工程升级和遥测分析,确认了以下重要信息:

攻击者窃取了 M.E.Doc 管理员的证书,得以登录服务器获得根权限,并修改了 NGINX Web 服务器的配置文件,导致访问 upd.me-doc.com.ua 的任何流量将通过更新服务器代理以及关联到 IP 为 176.31.182.167 的 OVH IP 空间内的主机。

通过服务器上初次和最后的上游错误信息与现场终端遥测信息进行比较,Talos确定了攻击活动主动感染阶段的开始和结束时间,之后又确定了Nyetya的传播机制。

当 M.E.Doc 设备执行初始样本时,命令行参数与在终端遥测所观察到数据完美匹配。

思科致力于为人们带来更加安全的高智能、高性能IT设备和产品。而以Talos团队威胁情报分析为核心的前沿技术,则成为思科网络安全产品发展的路径和趋势:构建以威胁防御为中心的安全集成架构。这种安全模式将覆盖整个攻击过程,减少各种各样的产品以及互相脱节的解决方案所造成的安全复杂性。

原文来自安全牛,侵权立删

http://www.aqniu.com/tools-tech/26940.html